Über CrypTool-Online (CTO)

Verschlüsseln direkt im Browser

CrypTool-Online bietet einen spannenden Einblick in die Welt der Kryptologie. Eine Vielzahl von Chiffrierverfahren sowie Codierungen und Analysetools werden auf einfache Weise und jeweils anhand eines Beispiels vorgestellt. Der Schwerpunkt liegt dabei auf einer verständlichen Erläuterung, die Interesse an der Kryptografie und der Kryptoanalyse wecken soll. Daher kann mit jedem vorgestellten Verfahren auch direkt auf dieser Website experimentiert werden.

So können Sie in kurzer Zeit die Funktionsweise von historisch bedeutsamen Kryptografieverfahren erlernen und mit den unter Chiffren angebotenen Tools selber Texte verschlüsseln. Sie können aber auch bereits verschlüsselte Texte entschlüsseln und analysieren, um Schwachstellen einer Chiffrierung ausfindig zu machen. Unter Highlights können Sie sich beispielsweise die moderne Chiffre AES ansehen oder sich gute Passworte generieren lassen.

Bei CrypTool-Online handelt es sich um die Onlinevariante des E-Learning-Programms CrypTool. Mit der ebenfalls freien Download- oder Offline-Variante von CrypTool können auch längere Texte bearbeitet und leistungsstärkere Analysen durchgeführt werden.

Entwickler, die an CTO mitwirken wollen, finden im Repository eine Anleitung, wie man anfängt, Plugins für CTO zu entwickeln.

CTO arbeitet auch mit der Website www.cryptoprograms.com zusammen und ist teilweise auch deren Nachfolger. Der Autor von cryptoprograms.com entwickelt auch den bekannten “Analyzer of classic ciphers” CryptoCrack für Windows.

Chiffren sind Verfahren, um Nachrichten zu verschlüsseln. Erste Anfänge der Kryptografie gab es schon vor rund 3000 Jahren. Die vor 1900 verwendeten Verfahren, um eine Botschaft nur für den Empfänger lesbar zu machen, sind aus unserer heutigen Sicht sehr simpel, aber auch eine gute Basis, um komplexere Methoden zu verstehen. Im Laufe der Jahre wurden die Ansprüche an die Kryptografie durch den stetig wachsenden Nachrichtenaustausch über Fernmeldesysteme immer höher. Heute werden riesige Datenmengen über das Internet versendet. Millionen Menschen nutzen die Möglichkeit, ihre Bankgeschäfte online zu erledigen, und senden dabei hoch sensible Daten über Netzwerke, auf denen der genaue Weg der Daten zum Ziel nicht bestimmt ist und ständig die Gefahr besteht, dass diese Daten an irgendeiner Stelle abgefangen oder manipuliert werden.

Auf dieser Webseite können Sie einige Chiffrierverfahren kennen lernen und testen. Verschlüsseln Sie doch selbst einmal eine Nachricht nach einem dieser Verfahren und senden Sie diese einem Bekannten. Lernen Sie die Schwachstellen der Verfahren kennen, um ohne Kenntnis des Schlüssels eine chiffrierte Nachrichten zu knacken.

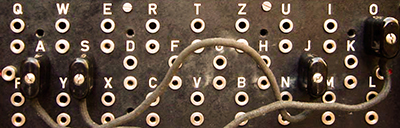

Beim Geocaching (www.geocaching.com, http://de.wikipedia.org/wiki/Geocaching) werden Verschlüsselungen ebenfalls gerne verwendet, um Hinweise bei der "Schatzsuche" zu geben. Standardmäßig kommt die ROT13-Verschlüsselung zum Einsatz, manchmal auch Substitution, Gartenzaun, Enigma, etc. Dann steht aber meist ein Hinweis dabei, welches Verschlüsselungsverfahren verwendet wurde.

Codierungen werden genutzt, um Daten in ein für die betreffende Anwendung geeigneteres Format zu bringen. Eine der bekanntesten Codierungsarten ist der Strichcode (auch Balkencode oder Barcode genannt), der von Scannern optisch erfasst wird. Strichcodes sind auf nahezu jeder Verpackung zu finden und ermöglichen z.B. an der Kasse im Supermarkt die schnelle Erfassung eines Artikels. Die moderneren QR-Codes kann heute jedes Smartphone erkennen und decodieren.

Noch viel häufiger als Strich- und QR-Codes verwenden wir jedoch den ASCII-Code, wenn auch vielleicht etwas unbewusster. Dieser ist nämlich für die Umsetzung sämtlicher Tastaturzeichen in eine für den Computer verständliche binäre Bitfolge zuständig.

Auf dieser Webseite und den anderen empfohlenen Webseiten haben Sie die Möglichkeit, selbst mit Codierverfahren zu experimentieren.

Ziel der Kryptoanalyse ist es, Informationen über den Inhalt eines chiffrierten Textes auch ohne Kenntnis des Schlüssels zu erhalten.

Es werden verschiedene Angriffsszenarien auf ein Kryptosystem unterschieden:

Ciphertext-only

Lediglich der chiffrierte Text ist bekannt. Klartext (und Schlüssel) sind gesucht.

Probable Plaintext

Der chiffrierte Text ist bekannt und es kann angenommen werden, dass die enthaltene Nachricht ein gewisses Muster aufweist.

Known Plaintext

Es sind ein chiffrierter Text und der dazugehörige Klartext bekannt. Der verwendete Schlüssel soll ermittelt werden.

Chosen Plaintext

Die zu verschlüsselnden Klartexte können frei gewählt werden und es besteht Zugang zu den daraus resultierenden chiffrierten Nachrichten.

Chosen Ciphertext

Es können temporär aus einer Auswahl selbstgewählter Geheimtexte die zugehörigen Klartexte generiert werden.

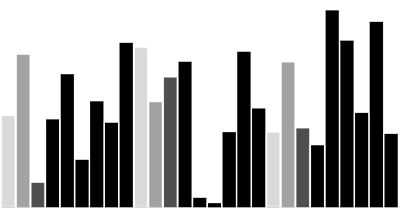

Versuchen Sie doch einmal selbst, einen Ciphertext-only-Angriff auf eine Caesar-Verschlüsselung mit Hilfe einer Häufigkeitsanalyse durchzuführen:

CSORK LOXNS OFOBC MRVEO CCOVE XQOBP YVQBO SMRQO UXKMU DOCPY VQDXE XOSXD OHDEO LOBMB IZDYY VEWQO XEOQO XNJOS MROXP EOBOS XOUBI ZDYKX KVICO JEVSO POBXN KCZBY QBKWW MBIZD YYVSC DOSXP BOSOC OVOKB XSXQZ BYQBK WWPEO BGSXN YGCWS DNOWU BIZDY QBKZR SCMRO FOBPK RBOXK XQOGO XNODE XNKXK VICSO BDGOB NOXUY OXXOX NSOCO CYPDG KBOGS BNGOV DGOSD OSXQO CODJD NKLOS EXDOB CDEOD JDCSO OSXOW YNOBX OVORB OKXCM REVOX EXNRY MRCMR EVOXC YGSON SOCOX CSLSV SCSOB EXQFY XPSBW OXKXQ ORYOB SQOX.

Tipp:

Der im Deutschen am häufigsten verwendete Buchstabe ist das E. Bestimmten Sie den Abstand zwischen dem im Geheimtext am häufigsten vorkommenden Buchstaben und dem E.

Beispiel: Angenommen, in einem Geheimtext würde der Buchstabe G am häufigsten vorkommen. G ist der siebte Buchstabe im Alphabet und E ist der fünfte Buchstabe im Alphabet. Die Verschiebung des Geheimtextalphabets für das Caesar-Verfahren errechnet sich mit 7-5=2. Der verwendete Schlüssel ist also 2.

Während Sie unter dem Menüpunkt Chiffren eine Menge über klassische Chiffren und ihre Schwachstellen erfahren können, haben Sie hier die Möglichkeit, einen Text in Hexadezimalzeichen mit dem modernen AES-Verfahren zu verschlüsseln. Dieses Verfahren gilt derzeit bei guter Schlüsselwahl als sicher.

Ein sicheres Passwort können Sie sich mit dem Passwort-Generator erstellen lassen. Auf dieser Seite erfahren Sie auch, was ein sicheres Passwort ist und wie Sie sich ein kompliziert aussehendes Passwort gut merken können.

Beim Taxman-Spiel (zu deutsch "Der Zahlenhai") können Sie versuchen, den Computer zu schlagen und Ihre mathematischen Fähigkeiten durch eine gute Platzierung in der Highscore-Liste unter Beweis zu stellen.

Viele weitere kryptografische Funktionen, etliche davon in bunten Visualisierungen, sind in den herunterladbaren Versionen von CrypTool enthalten – einen Überblick zu diesen mehr als 300 Funktionen finden Sie hier.